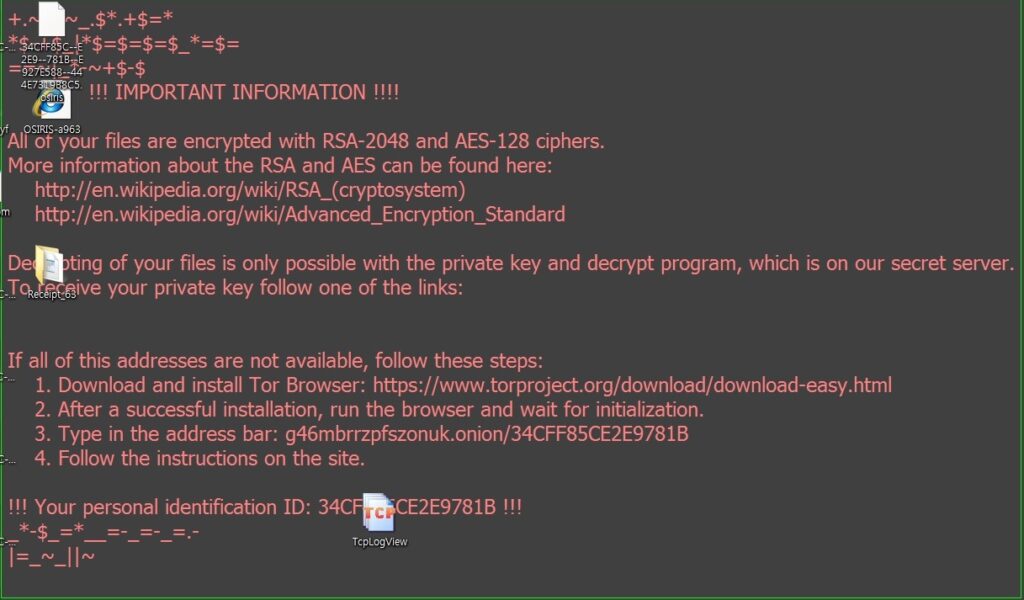

메일을 확인 하던 중 영문의 제목과 본문에도 영문으로 되어 있는 메일 한통이 와 있었습니다. 거기에 압축파일(7.0Kb)로 된 zip 파일이 존재했는데요. 딱 봐도 랜섬웨어라는 생각이 들었습니다. 만약 의심 없이 궁금증으로 실행을 했다가는 위에 있는 그림 파일 처럼 암호화가 되어 저장된 파일(문서, MP3, 압축파일, 사진 등) 암호화가 되어 읽어 올 수가 없게 됩니다. 만약 업무에 있어서 중요한 문서들이나 연인과 찍은 추억의 사진들이 암호화 되어버리면..정말 난감합니다. 이 암호화를 풀려면 비트코인을 송금해야지 풀어 줍니다. 제가 알기로는 비트코인을 주면 대부분 풀어 준다고 합니다. 이유는 풀어 주지 않으면 이 랜섬웨어가 걸려 “비트코인을 송금해도 풀어주지 않으니 그냥 포맷해야겠다” 생각 하기 때문에 한마디로 영업을 하는거죠

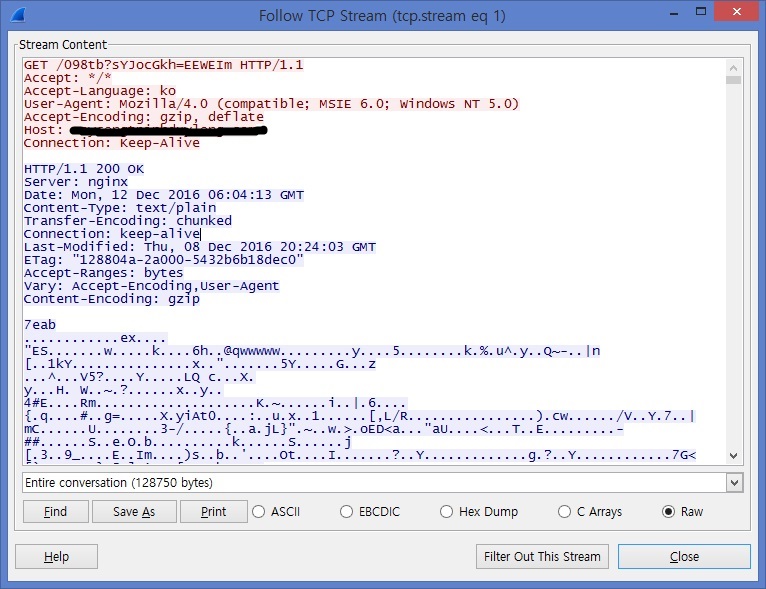

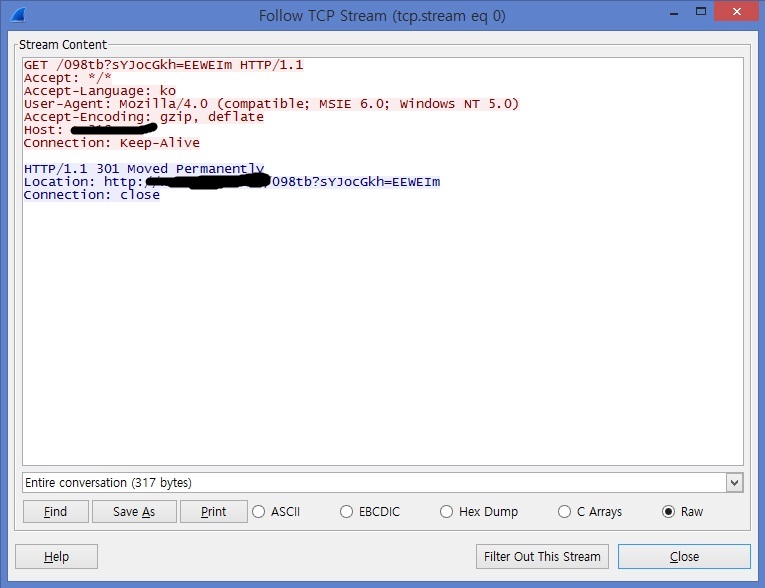

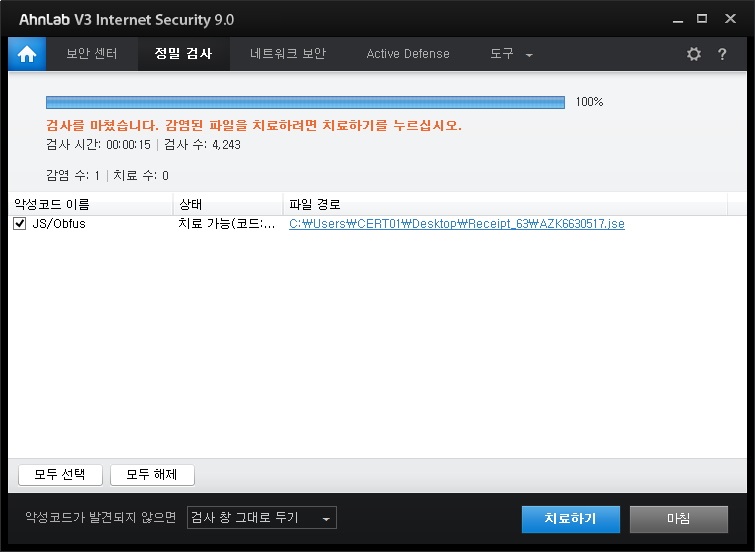

메일 첨부(압축파일) 안에는 Windows ScriptFile 파일(.jse) 유형으로 악성코드가 삽입 되어 있는 것을 확인 할 수 있었습니다.

미상의 공격자는 Patment Receipt란 제목과 Receipt_7311.zip (Recipt_[숫자].zip)으로 배포하는 것을 확인 했습니다.

랜섬웨어에 의해 암호화된 파일은 무작위의 파일명과 .osiris 파일 확장명이 포함된 형태로 변경되며, 바탕화면에는 금전을 요구하는 글이 적혀 있습니다.

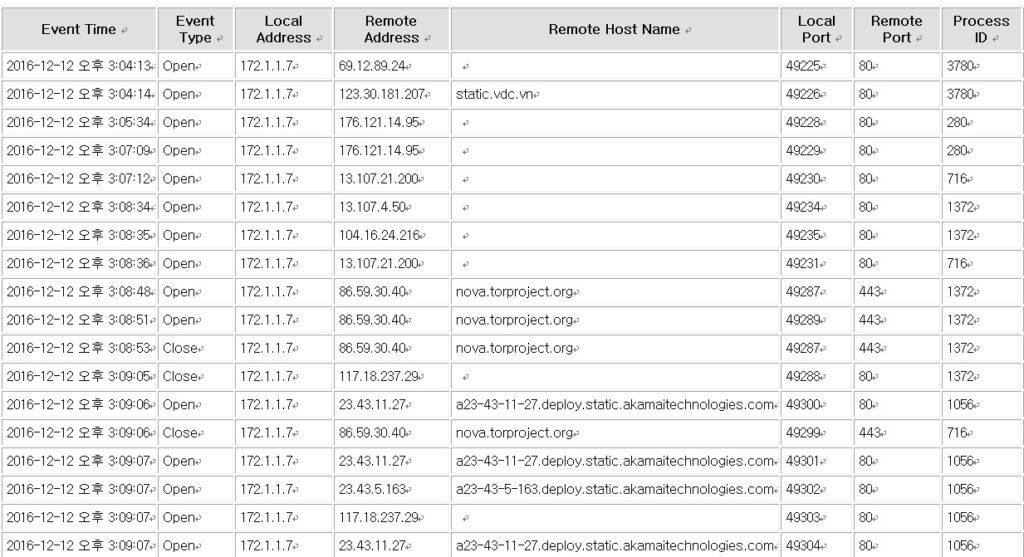

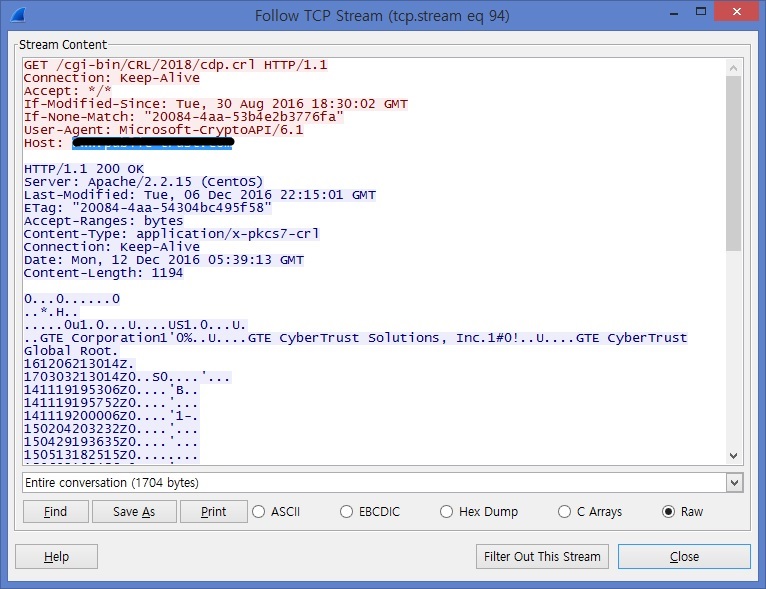

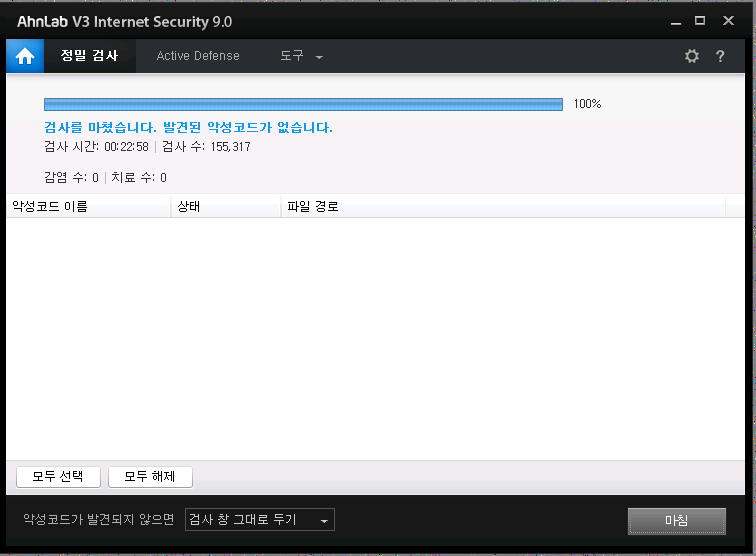

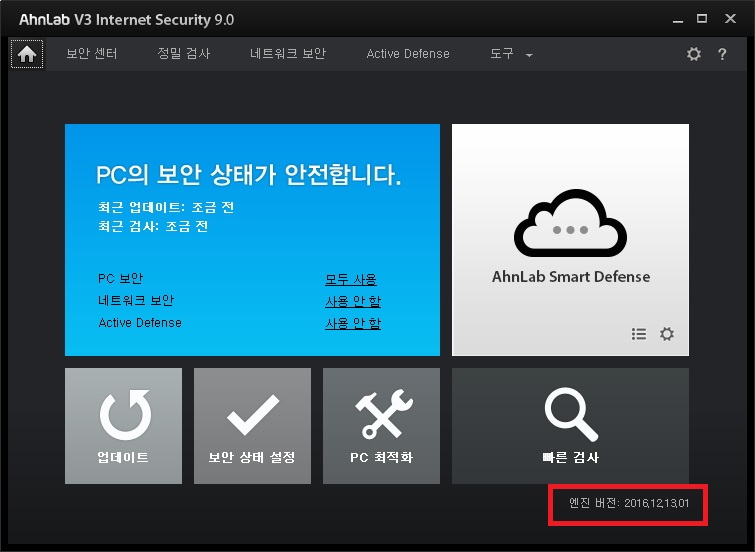

해당 변종 랜섬웨어는 2016년 12월 12월부터 유입되기 시작했는 것으로 확인이 되며, 현재까지 복구 툴이 없는 것으로 확인이 됩니다. 그리고 제가 분석하기 전까지는 백신에서 탐지가 불가능 했지만, 신고 접수로 현재는 탐지가 가능한 것을 확인 했습니다.

랜섬웨어 감염을 예방하기 위해서는 “백업을 중시 해야 겠다” 라고 생각이 듭니다. 그리고 메일을 확인할 때 나한테 정상적으로 온 메일인지 확인을 한 후에 파일을 열어 보는 습관을 들이는 것이 좋을 듯합니다. 그리고 신뢰가 되지 않는 사이트는 들어 가지 않는게 가장 좋은 방법인듯 하네요.