※ 주의사항

허가받지 않은 공간에서 테스트는 절대 금지합니다.

악의 적인 목적으로 이용할 시 발생할 수 있는 법적 책임은 자신한테 있습니다. 이는 해당 글을 열람할 때 동의하였다는것을 의미합니다.

해당 문서의 저작권은 해당 저자에게 모드 있습니다. 다른 용도로 사용할 시 법적 조치가 가해질 수 있습니다.

Nmap을 이용하여 대표적인 포트스캔을 이용하여 운영체제 정보, 버전 정보 등 여러 가지 스캔 방법을 이용하여 취약점 점검을 할 수 있습니다.

오늘은 Nmap을 활용하여 OPTIONS Method 취약점 확인 방법을 알아보려고 합니다.

이전 시간에는 배치파일을 이용하여 TELNET으로 OPTIONS Method 취약점을 찾는 방법을 알아보았습니다.

상위 링크에서 OPTIONS Method에 대한 간략 정보도 포함되어 있으니 참고하시면 될 것 같습니다.

Nmap 다운로드 및 설치 방법

Nmap 설치 방법은 아래 링크에서 참고하시면 됩니다.

점검방법

명령어는 다음과 같습니다.

Linux에서 Nmap의 명령어는 동일합니다.

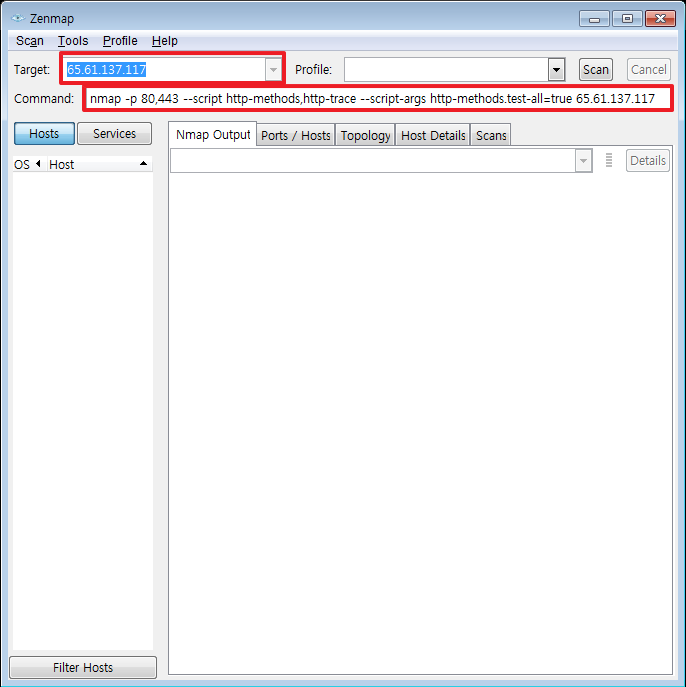

nmap -p80,443 --script http-methods,http-trace --script-args http-methods.test-all=true <target>점검대상

http://demo.testfire.net (65.61.137.117)

해당 점검대상은 IBM에서 제공해주는 TEST 서버 입니다.

Windows용은 <Target>을 지우고 “Target”에 점검할 IP를 작성합니다.

command에는 명령어를 작성합니다.

Scan 또는 Enter를 누르면 Nmap이 동작합니다.

동작 후 결과 값이 도출됩니다.

“80(http)과 443(https) 포트에 대해 점검을 했고 GET, HEAD, POST, OPTIONS, DELETE, PUT, CONNECT Method가 노출되었는 것을 확인했습니다.

그 중 취약한 메소드는 DELETE, PUT, CONNECT 인 것을 확인할 수 있습니다”

Target 란에 서브넷 마스크를 이용하여 점검도 가능하니 참고하시면 됩니다.